nisp 重点错题回顾

刚刚去试了一下nisp的模拟考试(nisp一级不好意思),还是有一些错题,这里来回顾一下

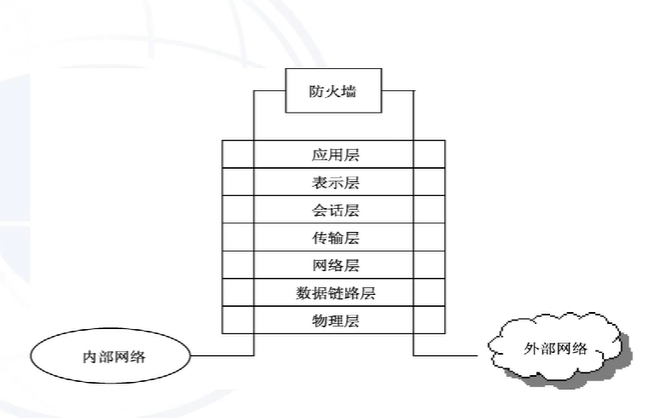

防火墙

基础的作用有:

- 控制:在不同安全域上的网络连接点上布置一个安全控制点,进行进出数据的限制

- 隔离:可信任和不可信任的网络进行隔离

- 记录:对进出数据进行检查记录

功能包括:

包过滤:作用在网络层

审计与报警、远程管理、网络地址转换、代理、MAC地址和IP地址绑定、流量控制、统计分析和计费

防火墙的代理问题

现在的防火墙可以布置在七层模型中任意的一层

防火墙的代理总共有两个模式:

- 透明代理:指内部主机连接外部主机的时候,完全感觉不到有防火墙的存在。防火墙相当于网桥

- 传统代理:需要在客户端设置代理服务器,也就是防火墙现在像是一个代理服务器,进行NAT之类的服务。

信息系统安全保障

蕴含了

- 生命周期

- 保障要素

- 安全特性

三个方面

密码学研究的基石

1949年香农发表《保密系统的信息理论》

ISO/OSI安全体系

提供了五种服务,分别是:

- 认证安全服务

- 访问控制安全服务

- 数据保密性安全服务

- 数据完整性安全服务

- 防抵赖服务

计算机系统安全保护能力

分为五个层级,安全等级由低到高分别是

- 用户自主保护级

- 系统审计保护级

- 安全标记保护级

- 结构化保护级

- 访问验证保护级

访问控制的应用

入网访问控制、网络权限限制、目录级安全控制、属性安全控制、网络服务器安全控制、网络检测和锁定控制、网络端口和节点的安全控制、防火墙控制等等

网络权限控制

是一种防止网络非法操作而采取的安全保护措施。

用户对网络资源的访问权限通常用一个访问控制表来描述

目录级安全控制

控制用户对目录、文件和设备的访问,或者是指定对目录及目录一下的的子目录和文件的使用权限。

注:感觉就是linux里面的文件权限啊

网络服务器安全控制

允许通过服务器控制台执行的安全控制操作。

包括:用户利用控制台装载和卸载模块、安装和删除软件。

从用户的角度

网络的权限控制分为三类用户:

- 特殊用户:具有系统管理权限的管理员等

- 一般用户:系统管理员根据实际需要而分配到一定权限的用户

- 审计用户:负责审计网络安全控制和资源使用情况的用户

注:感觉也没有见过第三类的用户啊?单独负责审计和资源使用情况的用户?看看后面有没有机会见到吧

信息安全

完整性保护

主要是防篡改、防删除、防插入

安全管理

风险管理

信息安全管理的核心在于风险管理

包括风险评估、风险消减、风险控制

安全事件处理

分为五个阶段:

准备阶段、检测阶段、抑制阶段、根除阶段、恢复阶段

资产管理

当公司人员想要进行敏感数据清除时正确的做法是:

使用彻底清除软件进行磁盘擦除

公钥基础设施

公钥基础设施(Public Key Infrastructure)简称PKI ,是一个公钥管理平台,能够为所有的网络应用提供加密和数字签名等服务所需要的密钥和证书管理体系

说是这么说,它自称是个什么什么设施,但其实说白了他是一个机制

组成

- X.509格式的证书和证书废止列表

- 证书授权中心(Certificate Authority)操作协议

- CA管理协议

- CA政策制定

管理对象

证书、密钥、证书撤销

数字版权管理

Digital Right Management 功能有:

- 数字媒体加密

- 阻止非法数字内容注册

- 用户行为监控

第二层隧道协议

- PPTP:(point to point neling protocol) 点对点隧道协议

- L2F:(Layer 2 forwarding)二层转发协议

- L2TP:这个协议结合了前两个协议的优点,已经是二次隧道协议的工业标准

VPN的核心技术

- 隧道技术

- 身份认证

- 访问控制

Kerberos

一个对称DES加密系统,使用一个集中式的专钥密码功能,核心是KDC

宏病毒

感觉宏病毒主要就是指一些Office相关文档里面的病毒,针对这些病毒把它叫做“宏病毒”

一旦打开带有宏病毒的文档,宏就会被执行,宏病毒就会被激活,转移到计算机上,驻留在Normal模板上。在此之后所有自动保存的文档都会“感染”上这种宏病毒,如果其他用户打开了感染病毒的文档,宏病毒又会转移到他的计算机上